Automatización de Pruebas de Penetración con CATSploit: Una Herramienta Potente y Accesible para Evaluar la Seguridad de Sistemas

Descubre cómo CATSploit utiliza Técnicas de Ataque de Ciber Ataque (CATS) para Simplificar la Evaluación de Vulnerabilidades, incluso sin Experiencia en Seguridad Informática

CATSploit: Herramienta de Pruebas de Penetración Automatizada

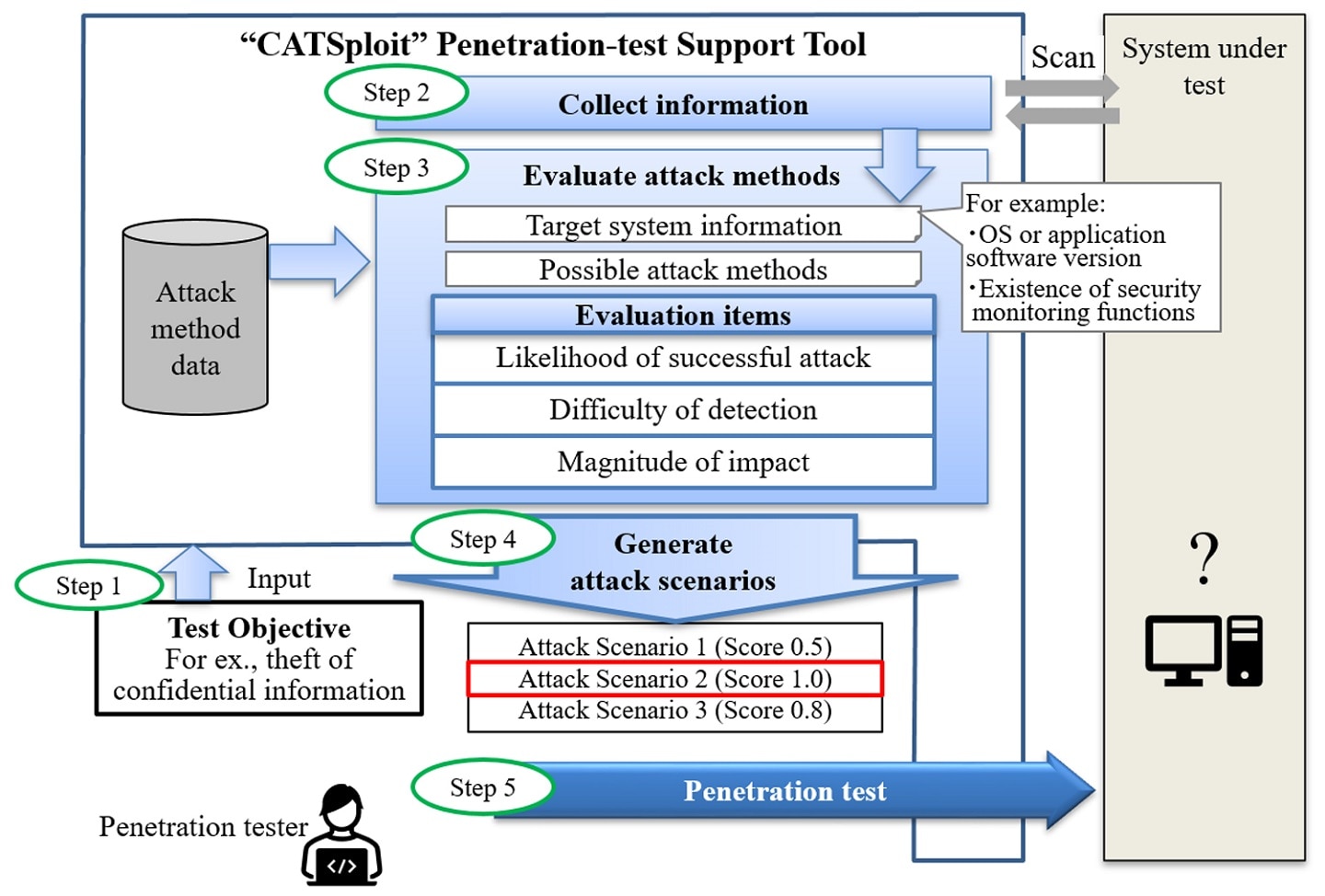

CATSploit es una herramienta de pruebas de penetración automatizada que utiliza el método de técnicas de ataque de Ciber Ataque (CATS). Esta herramienta ha sido diseñada para ser utilizada sin la presencia de un experto en seguridad. En lugar de depender de selecciones implícitas de técnicas de ataque, CATSploit utiliza información de configuración del sistema, como el sistema operativo, puertos abiertos y la versión del software, para calcular valores de puntuación de captura (eVc) y detección (eVd) de cada técnica de ataque para el sistema objetivo. De esta manera, se pueden seleccionar las técnicas de ataque más apropiadas para el sistema objetivo sin necesidad de habilidades especiales.

Secuencia de Acciones en CATSploit

- Recolectar información del sistema objetivo.

- Calcular los valores de puntuación de las técnicas de ataque.

- Seleccionar técnicas de ataque según las puntuaciones y crear escenarios de ataque.

- Ejecutar escenarios de ataque.

Instalación

Para comenzar con CATSploit, primero debe instalarlo en su máquina utilizando los siguientes comandos:

$ git clone https://github.com/catsploit/catsploit.git

$ cd catsploit

$ git clone https://github.com/catsploit/cats-helper.git

$ sudo ./setup.sh

Luego, edite el archivo de configuración config.json para adaptarlo a su entorno. Algunos campos importantes que debe modificar en config.json incluyen:

- DBMS: Nombre de la base de datos creada para CATSploit, usuario y contraseña de PostgreSQL, dirección IP del servidor si está utilizando una base de datos remota.

- SCENARIO: Número máximo de escenarios a calcular.

- ATTACKPF: Contraseña de MSFRPCD, nombre de usuario y contraseña de PostgreSQL, número máximo de hosts a probar al mismo tiempo, número máximo de elementos de prueba a probar simultáneamente.

- ATTACKDB: Ruta al directorio donde se almacenan los pasos de ataque.

Después de configurar correctamente el archivo config.json, puede iniciar el servidor CATSploit utilizando el siguiente comando:

$ python cats_server.py -c [CONFIG_FILE]

A continuación, abra otra consola, ejecute el programa cliente y establezca una conexión con el servidor utilizando el siguiente comando:

$ python catsploit.py -s [SOCKET_PATH]

Una vez que la conexión entre el cliente y el servidor esté activa e inicializada, comenzará la sesión. Puede ejecutar varios comandos desde el cliente, incluidos aquellos con -h para mostrar el formato de sus argumentos.

Comandos Básicos

Algunos ejemplos de comandos son:

host list: Muestra información acerca de los hosts.host detail: Muestra información adicional acerca de un host específico.scan: Realiza escaneos de red y seguridad.plan: Planifica escenarios de ataque.attack: Ejecuta escenarios de ataque.post: Realiza acciones posteriores a la intrusión, como buscar archivos confidenciales.reset: Restablece los datos en el servidor.help: Muestra ayuda sobre cómo usar la herramienta.exit: Sale de CATSploit.

Preguntas Frecuentes

-

¿Qué es CATSploit?

- R: CATSploit es una herramienta de pruebas de penetración automatizada basada en el uso de técnicas de ataque de Ciber Ataque (CATS).

-

¿Para qué sirve CATSploit?

- R: CATSploit se utiliza principalmente para evaluar la seguridad de sistemas informáticos y redes. También puede ser útil para educadores y profesionales de seguridad ofensiva que deseen aprender sobre vulnerabilidades y cómo explotarlas.

-

¿Es necesario tener conocimientos previos para usar CATSploit?

- R: No, no se requiere experiencia previa en seguridad informática para usar CATSploit. La herramienta está diseñada para ser fácil de usar incluso para personas sin conocimientos técnicos en seguridad.

-

¿En qué consiste el proceso de instalación de CATSploit?

- R: Para instalar CATSploit, siga estos pasos:

- Clone el repositorio principal con el siguiente comando:

$ git clone https://github.com/catsploit/catsploit.git. - Ingrese al directorio clonado con el comando:

$ cd catsploit. - Clone el repositorio "cats-helper" con el siguiente comando:

$ git clone https://github.com/catsploit/cats-helper.git. - Ejecute el script de instalación con el comando:

$ sudo ./setup.sh.

- Clone el repositorio principal con el siguiente comando:

- R: Para instalar CATSploit, siga estos pasos:

-

¿Cómo se configura el archivo

config.json?- R: El archivo

config.jsoncontiene varias opciones de configuración que deben ser personalizadas según su entorno. Algunas de las opciones claves incluyen:- Información de la base de datos PostgreSQL (nombre, usuario y contraseña).

- Configuración de escenarios de ataque (

SCENARIO). - Configuración de parámetros para el módulo de ataque (

ATTACKPF). - Rutas de acceso a los pasos de ataque (

ATTACKDB).

- R: El archivo

-

¿Cuáles son los comandos básicos para interactuar con CATSploit?

- R: Los comandos principales en CATSploit incluyen:

host list: Muestra información acerca de los hosts.host detail: Muestra información adicional acerca de un host específico.scan: Realiza escaneos de red y seguridad.plan: Planifica escenarios de ataque.attack: Ejecuta escenarios de ataque.post: Realiza acciones posteriores a la intrusión, como buscar archivos confidenciales.reset: Restablece los datos en el servidor.help: Muestra ayuda sobre cómo usar la herramienta.exit: Sale de CATSploit.

- R: Los comandos principales en CATSploit incluyen: